„The Maginot Line“ or, how we can stop congratulating ourselves over how clever we Internet adoptees were -> http://t.co/3kobaPGx1k

— upFront.eZine (@upFronteZine) August 25, 2013

Über diesen Tweet meines kanadischen Kollegen Ralph Grabowski auf Twitter bin ich auf einen sehr bedenkenswerten Artikel auf Techcrunch gestoßen, der sich mit der Datensicherheit in Zeiten des NSA-Skandals beschäftigt. Autor Devin Coldewey erinnert an die Maginotlinie, eine undurchdringliche Verteidigungslinie, die Frankreich in den 1930er Jahren gegen einen Einfall Deutschlands aufbaute. So undurchdringlich, dass sich Hitler bei seinem Überfall auf Frankreich entschloss, die Maginotlinie einfach zu umgehen und über das neutrale Belgien einzumarschieren.

Einen Seiteneffekt hat Coldewey übrigens nicht erwähnt: Wäre die Maginotlinie nicht gewesen, hätte Deutschland in Frankreich einmarschieren können, ohne das unbeteiligte (neutrale) Belgien in den Krieg hineinzuziehen.

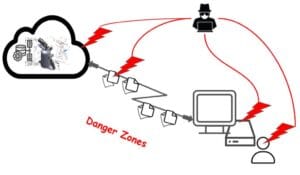

Übertragen auf Datensicherheit bedeutet dies: jede Verschlüsselung kann umgangen werden, es gibt keine absolute Sicherheit. Ich vergleiche digitale Sicherheit mit dem Abschließen eines Fahrrads. Natürlich kann man ein Fahrrad absolut diebstahlsicher machen: Man nehme einen Tieflader, setze einen Tresor drauf und lasse den dem Radfahrer folgen, damit das Fahrrad im Tresor verwahrt werden kann. Natürlich ist das Quatsch. Man kann auch an ein 100 Euro-Rad ein 200 Euro-Schloss hängen – das macht ebenso wenig Sinn.

Man muss einen Kompromiss finden: Das Schloss muss einerseits so gut sein, dass es dem Dieb zu mühsam ist, es zu knacken. Auf der anderen Seite sind Schlösser, je besser sie sind, immer schwerer und teurer. Es gilt also, herauszufinden, wie viel Gewicht man bereit ist, mitzuführen und wie viel Geld auszugeben, um sein Fahrrad zu sichern. Man wird dann zum Schluss kommen, dass es sich bei einem gebrauchten Uraltrad gar nicht lohnt, es abzuschließen. Oder dass es für ein 6000 Euro-Karbon-Rennrad kein passendes Schloss gibt, weil das Schloss den teuer erkauften Gewichtsvorteil wieder zunichte macht – und trotzdem einen Dieb nicht abhalten wird, den Diebstahl zu versuchen. Man kann dieses Karbonrennrad einfach nirgends unbeaufsichtigt stehen lassen.

Ähnlich ist es beim Datenschutz im Internet: Man muss den Aufwand gegen den Wert der Daten abwägen, um zu einer vernünftigen Lösung zu kommen. So ist PGP-Verschlüsselung von Mails zwar schön und gut, aber kaum praktikabel – man mailt ja nicht immer mit denselben Partnern, sondern mit beliebig vielen unterschiedlichen. Darauf zu warten, bis alle Menschen PGP nutzen, durfte sinnlos sein. Schlimmer noch sind in diesem Fall die Seiteneffekte: Die NSA betrachtet Anwender von Verschlüsselung als besonders verdächtig und speichert die verschlüsselte Kombination komplett bis irgendwann eine Möglichkeit zum knacken dieser Verschlüsselung vorhanden ist. Wenn man dann bei der nächsten Geschäftsreise in die USA an der Einwanderungskontrolle abgewiesen wird, weil man auf der NSA-Liste verdächtiger Personen steht, übersteigt der Schaden den Nutzen sicherlich.

Was also ist die Schlussfolgerung? The Party is over. Die Zeit der Unschuld des Internet, in der man nur eine große Marketing-, Verkaufs-, Selbstdarstellungs- und Kommunikationsmaschine im Internet sah, ist endgültig vorbei. In Zukunft werden wir alle uns bei jedem Schritt im Internet fragen müssen: „Wer hört mit, wem nutzen meine Daten?“

Die bittere Ironie ist, dass genau die Technologien und Firmen, die das Internet in den letzten Jahren große gemacht haben, jetzt das Ende der Unschuld besiegeln: Die NSA schöpft Daten bei Facebook, Google, Microsoft etc. ab und nutzt Technologie, die durch das Internet erst ermöglicht wird, um das Internet zu überwachen.

In Zukunft wird man bei jeder Datenübertragung nachdenken müssen, ob es das Risiko wert ist. Die als paranoid und altmodisch angesehenen Administratoren, die die Konstruktionsrechner separat vom Internet hielten und die Datenübermittlung über das Internet so sparsam wie möglich hielten, hatten Recht.

Die Gretchenfrage muss lauten: Wie nutzt man die Vorteile des Internet, ohne seine Daten zu sehr zu exponieren? Interessant wird dies für die PLM-Anbieter und deren Kunden, die – den Kundenanforderungen folgend – Replikationsfunktionen und damit internetgestützte Übertragung in ihre Systeme einbauten. Wie können verteilte Systeme in Zukunft „NSA-sicher“ gemacht werden? Wer vertraut dabei den in den USA ansässigen PLM-Anbietern – und das sind alle marktbeherrschenden – dass sie keine Hintertüren in ihre Programme eingebaut haben? Und was wird aus dem Thema Cloud?

Viele Fragen, auf die es keine endgültigen Antworten gibt, sondern nur Kompromisse und Abwägungen.